Seguramente hoy en día la mayoría de nosotros poseemos un teléfono inteligente, participamos en al menos una o más redes sociales y utilizamos algunos otros servicios online. También nos animaríamos a decir que a la mayoría de nosotros nos da pereza leer los “famosos” términos y condiciones cuando nos inscribimos en algún servicio, rellenamos varios formularios sin saber a dónde van a parar nuestros datos y no le prestamos mucha atención a los permisos que las aplicaciones móviles nos solicitan. El objetivo de este artículo es que podamos comprender cuán expuestos podemos estar si no tomamos al menos algunas medidas para protegernos.

Regalando nuestra información

¿Estamos realmente exponiendo nuestra información privada?

Aquí conocemos los detalles.

Metadatos

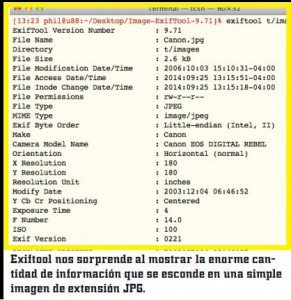

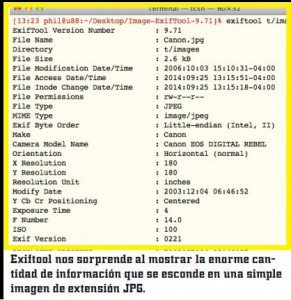

Es muy común compartir información con nuestros amigos, compañeros de trabajo o clientes. Si bien esta acción (con el debido cuidado) no representa una vulnerabilidad en sí, los datos que se generan y asocian a casi la mayor parte de los documentos que creamos (.doc, .xls, .ppt, .pdf, .jpg, .png, etc.) sí lo son.

Estos datos se conocen como metadatos (datos de los datos) y pueden llegar a ser usados en nuestra contra. Si no se controlan correctamente podrían representar una importante fuga de información, tanto para nuestra empresa como para nuestra vida privada.

Veamos a continuación qué datos se podrían llegar a obtener tan solo con leer los metadatos de nuestros archivos:

-Nombre de usuario.

-Sistema operativo.

-Software con el que se creó el documento.

-Ubicación dentro del disco duro.

-Modificaciones.

-Posición geográfica.

-Datos específicos de la cámara (en caso que el archivo fuera una foto).

Para evitar esto podemos llevar a cabo diferentes acciones. Entre ellas, configurar la herramienta que utilicemos (siempre y cuando disponga de esta opción) para que no grabe los metadatos.

Otra opción es contratar servicios externos que controlen y nos ayuden a mantener nuestros archivos sin metadatos, como puede ser Metashield Protector (www.redusers.com/u/51y).

Registro en portales

Es verdad que día a día diferentes sitios están simplificando mucho el proceso de registro (Sign Up), ya sea por la poca cantidad de datos que nos solicitan en comparación a unos años atrás, como por la facilidad que ofrecen muchos al integrar nuestras cuentas de Facebook, Twitter, Gmail, etc. Sin embargo, este sigue siendo un proceso de cierta peligrosidad para nuestra información. Lo es porque, simplemente, estamos brindando nuestros datos personales a cambio de un acceso. En principio parece algo normal, porque estamos diciendo “quiénes somos” para entrar en un lugar (un foro, por ejemplo). No obstante, esto puede tener implicancias más amplias. Pensemos si los datos que se solicitan como obligatorios son realmente lógicos: cuando se empieza a solicitar información personal de manera innecesaria (documento de identidad, dirección postal, etc.) es para sospechar y, como recomendación, directamente eviten el registro.

Ya sea que nos demos de alta ingresando pocos datos o que lo hagamos con algunas de nuestras cuentas preexistentes, siempre es aconsejable prestar mucha atención. Tanto a la “letra chica” como a los permisos que nos soliciten.

Registro en eventos públicos

No solo corremos el riesgo que nuestra información pueda quedar expuesta públicamente si rellenamos formularios online. Esto mismo nos puede suceder cuando nos inscribimos en algún evento en forma presencial, como una promoción de una bebida o un electrodoméstico en un hipermercado. Muchas veces las bases y condiciones especifican que nuestros datos podrán ser compartidos con otras marcas y no solo con la marca en la cual nos registramos. Esta práctica es muy común entre algunas empresas, ya que de esta manera colaboran para aumentar sus bases de datos. Así es como muchas veces nos llega publicidad sobre algún producto que quizás no nos interesa. Pero el agravante se da cuando alguna marca o empresa que realiza estas promociones no cuida correctamente sus activos información y, en consecuencia, quedan expuestos nuestros datos.

Recomendaciones

Ahora ya sabemos que antes de aceptar cualquier política nos conviene leerla. Si ingresamos con algunas de nuestras cuentas preexistentes (Facebook, Twitter, Google) debemos prestar atención a los permisos que nos solicita, o por lo menos saber a qué estamos expuestos.

Recordemos también que al otorgar nuestros datos en algún evento o promoción también podemos llegar a correr los mismos riesgos. Es por ello que lo conveniente (en caso que queramos participar sí o sí del evento o promoción en cuestión) es no usar nuestro correo corporativo para evitar de esa manera poner en riesgo a nuestra empresa, como también rellenar únicamente los campos obligatorios.

Sorteando mi mail corporativo

Tiempo atrás nos tocó realizar una evaluación de seguridad a una empresa. Al comenzar con una de las primeras etapas (Information Gathering), nos sorpendimos al encontrar casi inmediatamente que el mail perteneciente a uno de los empleados había sido utilizado (por el mismo empleado) para registrarse en un sorteo que se estaba realizando en un supermercado. Junto a este mail se encontraban datos como: nombre y apellido, DNI, domicilio, teléfono (fijo y celular). Si tuvieron la oportunidad de leer los tres artículos que publicamos sobre Ingeniería Social, ya se habrán dado cuenta que esta información es oro en polvo para los ciberdelincuentes.

Si se preguntan cómo obtuvimos estos datos… bueno, no nos costó mucho esfuerzo. Realizamos una búsqueda avanzada en Google donde nos encontramos con un archivo de texto plano expuesto públicamente, dentro de un sitio perteneciente a una empresa que se dedica a realizar diferentes eventos y promociones.

Haga clic aquí para leer la segunda parte.

Haga clic aquí para leer la tercera parte.

Haga clic aquí para leer la cuarta parte.

Fuente: Revista Users – www.redusers.com